Read More

- 5 Expert Strategies for Resolving Common SEO Challenges Home

- SEO Mysteries: Troubleshooting Tips for Optimal Search Visibility

- A Guide to Overcoming SEO Hurdles and Enhancing Rankings

- SEO Mysteries: Troubleshooting Tips for Optimal Search Visibility

- 5 Expert Strategies for Resolving Common SEO Challenges Home

- Proven Solutions to Boost Your Website's Performance

- A Guide to Overcoming SEO Hurdles and Enhancing Rankings

- 5 Expert Strategies for Resolving Common SEO Challenges Home

- SEO Mysteries: Troubleshooting Tips for Optimal Search Visibility

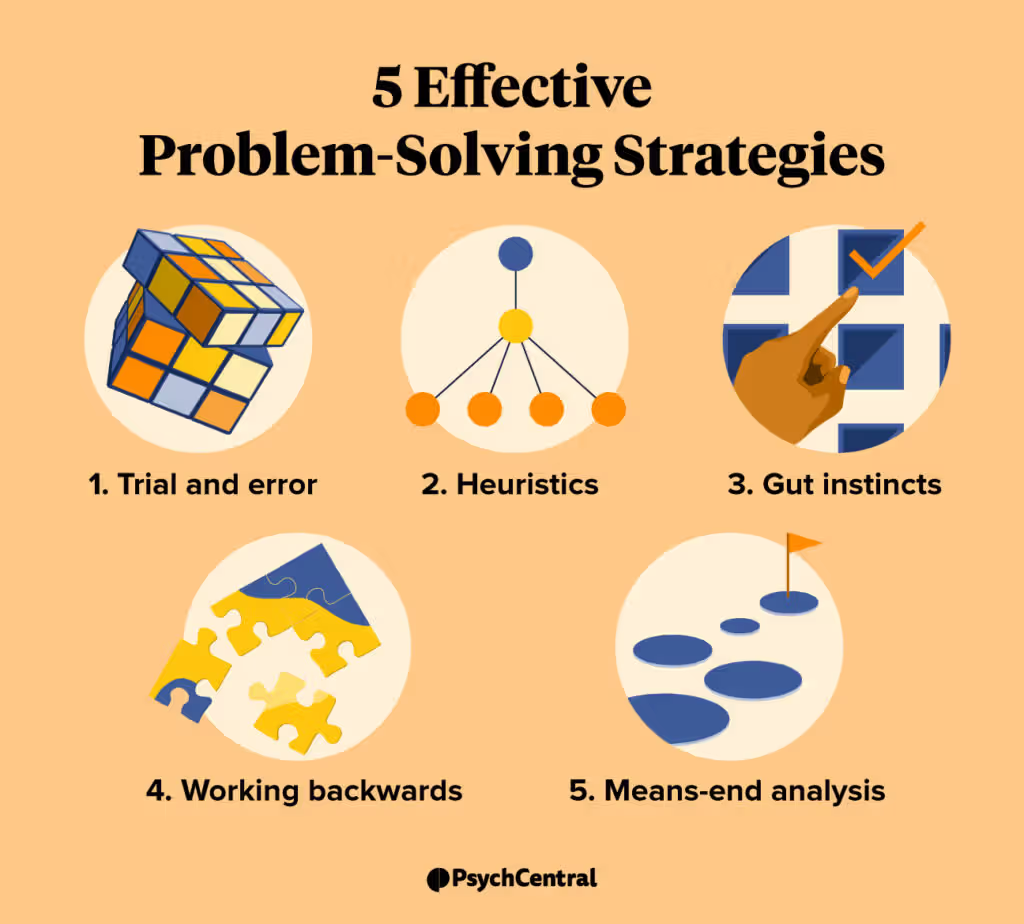

- SEO SOS: 5 Effective Problem-Solving Techniques for Digital Success